Depuis Windows 10 il n’est plus possible d’utiliser les partages administratifs du type C$, D$ et autres.

Voici comment les réactiver via une stratégie de groupe:

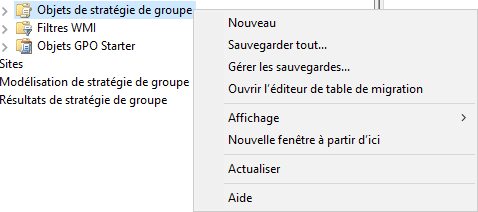

Etape 1 – Création de la stratégie de groupe

Chemin: Menu Démarrer > Outils d’administration > Gestion des stratégies de groupe

Dans la fenêtre de gestion des stratégies de groupe, créer un objet de stratégie de groupe.

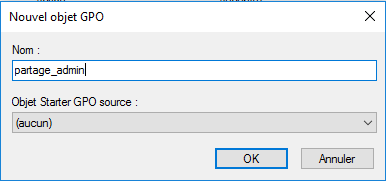

Etape 2 – Ajout de la règle de pare-feu

Chemin: Configuration ordinateur > Stratégies > Modèles d’administration > Réseau > Connexions Réseau > Pare-feu Windows

Dans “Profil du domaine” il faut modifier la stratégie “Autoriser l’exception de partage de fichier“. il faut activer cette valeur.

Nous avons la possibilité de filtrer les adresses IP ayant accès aux partages dans le champs adéquat. Pour notre exemple nous donnerons la valeur “*” afin que toute les IP aient accès aux partages. Seul les postes ayant des droits administrateurs sur le domaine pourront utiliser ces partages administratifs.

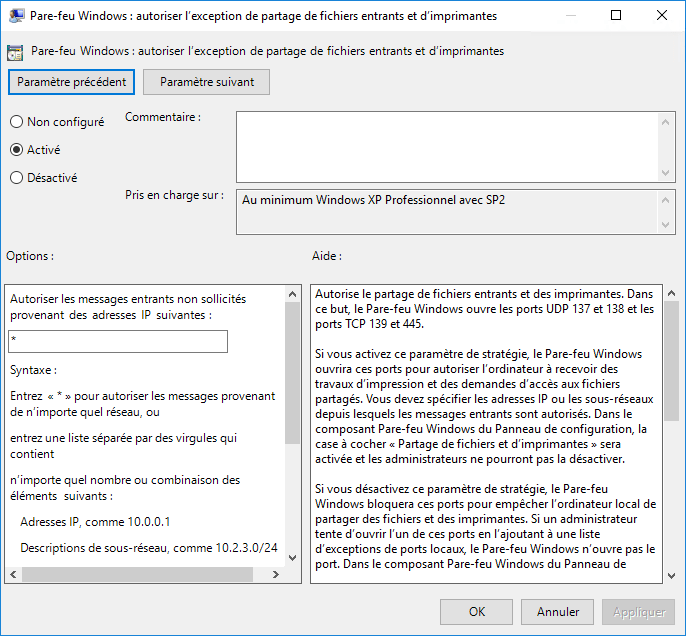

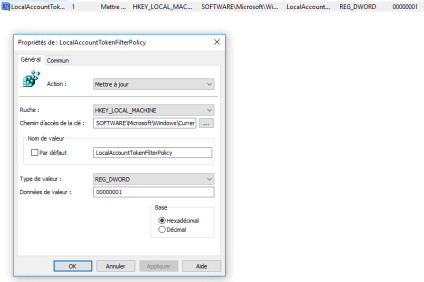

Etape 3 – Création de la clé de registre de gestion du contrôle utilisateur

Chemin: Configuration ordinateur > Préférences > Paramètres Windows > Registre

Afin de permettre l’accès au partage il nous faudra créer une clé de registre gérant le comportement du “contrôle de compte utilisateur”.

Pour créer une clé de registre, il faut effectuer un clic droit puis “Nouveau“ et “Éléments Registre”.

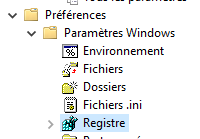

Nous donnerons les valeurs suivantes:

Action: Mise à jour Racine: HKEY_LOCAL_MACHINE Chemin d’accès de la clé: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ Nom de valeur: “LocalAccountTokenFilterPolicy“ Type de valeur: REG_DWORD Données de valeur: 00000001 Hexadécimal

Cet article totalise 5 694 vues 👍 Merci pour votre visite! 🙂

1 commentaire

Jimmy · 9 décembre 2020 à 16h12

Bonjour,

Pouvez-vous indiquer quels sont les utilisateurs qui sont capables d’accéder au partage administratif d’un poste depuis un autre poste sur un même réseau local ?

A-t-on la possibilité de filtrer sur un groupe AD par exemple au lieu d’un pool IP ?

Merci